Тема 5. Защита информации в ИС и в ИТ управления организацией

5.1. Виды угроз безопасности ИС и ИТ

Необходимость обеспечения информационной безопасности ИС и ИТ.

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность становится не только обязательной, но и одной из характеристик ИС. Более того, существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер. Поэтому среди угроз безопасности информации следует выделять угрозы случайные, или непреднамеренные. Их источником могут быть выход из строя аппаратных средств, неправильные действия работников АИС или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы тоже следует держать во внимании, так как ущерб от них может быть значительным. Однако в данной главе наибольшее внимание уделяется угрозам умышленным, которые в отличие от случайных преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды.

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно именуют взломщиком, а иногда компьютерным пиратом (хакером).

В своих противоправных действиях, направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными затратами на ее получение. Прибегая к различного рода уловкам, используя множество приемов и средств, подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов.

Защита от умышленных угроз — это своего рода соревнование обороны и нападения: кто больше знает и предусматривает действенные меры, тот и выигрывает.

Многочисленные публикации последних лет показывают, что злоупотребления информацией, циркулирующий в ИС или передаваемой по каналам связи, совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее время совершенно очевидно, что для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально-этических мер противодействия и т.д.). Комплексный характер защиты обусловлен комплексными действиями злоумышленников, стремящихся любыми средствами добыть важную для них информацию. Поэтому технология защиты информации требует постоянного внимания к этой проблеме и расходов, позволяющих избежать значительно просходящих потерь и ущерба, которые могут возникнуть при реализации угроз ИС и ИТ.

Виды умышленных угроз безопасности информации.

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БнД, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом в организации.

Внешние угрозы могут вызываться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, даже стихийными бедствиями). По данным зарубежной литературы, широкое распространение получил промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

- утечка конфиденциальной информации;

- компрометация информации;

- несанкционированное использование информационных ресурсов;

- ошибочное использование информационных ресурсов;

- несанкционированный обмен информацией между абонентами;

- отказ от информации;

- нарушение информационного обслуживания;

- незаконное использование привилегий.

Утечка конфиденциальной информации — это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала известна в процессе работы. Данная утечка может быть следствием:

- разглашения конфиденциальной информации;

- ухода информации по различным, главным образом техническим, каналам;

- несанкционированного доступа к конфиденциальной информации различными способами.

К разглашению информации ее владельцем или обладателем ведут умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе, приведшие к ознакомлению с ним лиц, не имеющих доступа к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ — это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее распространенными путями несанкционированного доступа к информации являются:

- перехват электронных излучений;

- принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

- применение подслушивающих устройств (закладок);

- дистанционное фотографирование;

- перехват акустических излучений и восстановление текста принтера;

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- копирование носителей информации с преодолением мер защиты;

- маскировка под зарегистрированного пользователя;

- маскировка под запросы системы;

- использование программных ловушек;

- использование недостатков языков программирования и операционных систем;

- незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- злоумышленный вывод из строя механизмов защиты;

- расшифровка специальными программами зашифрованной информации;

- информационные инфекции.

Перечисленные пути несанкционированного доступа требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки — это физические пути от источника конфиденциальной информации к злоумышленнику, посредством которых возможно получение охраняемых сведений. Причиной возникновения каналов утечки являются конструктив ные и технологические несовершенства схемных решений либо эксплуатационный износ элементов. Все это позволяет взломщикам создавать действующие на определенных физических принципах преобразователи, образующие присущий этим принципам канал передачи информации — канал утечки.

Однако есть и достаточно примитивные пути несанкционированного доступа:

- хищение носителей информации и документальных отходов;

- инициативное сотрудничество;

- склонение к сотрудничеству со стороны взломщика;

- выпытывание;

- подслушивание;

- наблюдение и другие пути.

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует ИС, так и для ее пользователей.

Менеджерам следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей предприятий и их сотрудников. Например, к причинам и условиям, создающим предпосылки для утечки коммерческих секретов, могут относиться:

- недостаточное знание работниками предприятия правил защиты конфиденциальной информации и непонимание необходимости их тщательного соблюдения;

- использование неаттестованных технических средств обработки конфиденциальной информации;

- слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами;

- текучесть кадров, в том числе владеющих сведениями, составляющими коммерческую тайну;

- другие варианты, организационных недоработок, в результате которых виновниками утечки информации являются люди — сотрудники ИС и ИТ.

Большинство из перечисленных технических путей несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности. Но борьба с информационными инфекциями представляет значительные трудности, так как существует и постоянно разрабатывается огромное множество вредоносных программ, направленных на порчу информации в БД и ПО компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

Вредоносные программы классифицируются следующим образом.

«Логические бомбы», как вытекает из названия, используются для искажения или уничтожения информации; реже с их помощью совершаются кража или мошенничество. Манипуляциями с логическими бомбами обычно занимаются чем-то недовольные служащие, собирающиеся покинуть данную организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями и т.п.

Реальный пример «логической бомбы»: программист, предвидя свое увольнение, вносит в программу расчета заработной платы определенные изменения, работа которых начинается, если его фамилия исчезнет из набора данных о персонале фирмы.

«Троянский конь» — программа, выполняющая в дополнение к основным, т.е. запроектированным и документированным, действиям действия дополнительные, но не описанные в документации. Аналогия с древнегреческим «троянским конем» оправдана — и в том и в другом случае в не вызывающей подозрения оболочке таится угроза. «Троянский конь» представляет собой дополнительный блок команд, тем или иным образом вставленный в исходную безвредную программу, которая затем передается (дарится, продается, подменяется) пользователям ИС. Этот блок команд может срабатывать при наступлении некоторого условия (даты, времени, по команде извне и т.д.). Запустивший такую программу подвергает опасности как свои файлы, так и всю ИС в целом. «Троянский конь» действует обычно в рамках полномочий одного пользователя, но в интересах другого пользователя или вообще постороннего человека, установить личность которого порой невозможно.

Наиболее опасные действия «троянский конь» может выполнять, если запустивший его пользователь обладает расширенным набором привилегий. В таком случае злоумышленник, составивший и внедривший «троянского коня», и сам этими привилегиями не обладающий, может выполнять несанкционированные привилегированные функции чужими руками.

Известен случай, когда преступная группа смогла договориться с программистом фирмы, работающей над банковским программным обеспечением, о том, чтобы он ввел подпрограмму, которая предоставит этим преступникам доступ в систему после ее установки с целью переместить денежные вклады. Известен другой случай, когда фирма, разрабатывающая ПО, стала объектом домогательств другой фирмы, которая хотела выкупить программы и имела тесную связь с преступным миром. Преступная группа, если она удачно определит место для внедрения «троянского коня (например, включит его в систему очистки с автоматизированным контролем, выдающую денежные средства), может безмерно обогатиться.

Для защиты от этой угрозы желательно, чтобы привилегированные и непривилегированные пользователи работали с различными экземплярами прикладных программ, которые должны храниться и защищаться индивидуально. А радикальным способом защиты от этой угрозы является создание замкнутой среды использования программ.

«Вирус» — программа, которая может заражать другие программы путем включения в них модифицированной копии, которая в свою очередь сохраняет способность к дальнейшему размножению. Этому определению, появившемуся вместе с первым изученным вирусом, около 10 лет.

Считается, что вирус характеризуется двумя основными особенностями:

- способностью к саморазмножению;

- способностью к вмешательству в вычислительной процесс (т.е. к получению возможности управления).

Наличие этих свойств, как видим, является аналогом паразитирования в живой природе, которое свойственно биологическим вирусам. В последние годы проблема борьбы с вирусами стала весьма актуальной, поэтому очень многие занимаются ею. Используются различные организационные меры, новые антивирусные программы и пропаганда всех этих мер. В последнее время удавалось более или менее ограничить масштабы заражений и разрушений. Однако (как и в живой природе) полный успех в этой борьбе не достигнут.

«Червь» — программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. «Червь» использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий. Наиболее известный представитель этого класса — вирус Морриса («червь» Морриса), поразивший сеть Интернет в 1988 г. Подходящей средой распространения «червя» является сеть, все пользователи которой считаются дружественными и доверяют друг другу, а защитные механизмы отсутствуют. Наилучший способ защиты от «червя» — принятие мер предосторожности против несанкционированного доступа к сети.

«Захватчик паролей» — это программы, специально предназначенные для воровства паролей. Одна их характерных картин этой процедуры такая. При попытке обращения пользователя к терминалу системы на экран терминала выводится информация, необходимая для окончания сеанса работы. Пытаясь организовать вход, пользователь вводит имя и пароль, которые пересылаются владельцу программы-захватчика, после чего выводится сообщение об ошибке ввода и управление возвращается к операционной системе. Пользователь, думающий, что допустил ошибку при наборе пароля, повторяет вход и получает доступ к системе. Однако его имя и пароль уже известны владельцу программы-захватчика. Перехват пароля возможен и другими способами. Для предотвращения этой угрозы перед входом в систему необходимо убедиться, что вы вводите имя и пароль именно системной программе ввода, а не какой-нибудь другой. Кроме того, необходимо неукоснительно придерживаться правил использования паролей и работы с системой. Большинство нарушений происходит не из-за хитроумных атак, а из-за элементарной небрежности. Соблюдение специально разработанных правил использования паролей — необходимое условие надежной защиты.

Приведенный краткий обзор наиболее опасных вредоносных программ безопасности ИС не охватывает всех возможных угроз этого типа. Для более подробной информации о перечисленных угрозах следует обратиться к специальной литературе.

Компрометация информации (один из видов информационных инфекций). Реализуется, как правило, посредством несанкционированных изменений в базе данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. В случае использования скомпрометированной информации потребитель подвергается опасности принятия неверных решений со всеми вытекающими отсюда последствиями.

Несанкционированное использование информационных ресурсов имеет самостоятельное значение, так как может нанести большой ущерб управляемой системе (вплоть до полного выхода ИТ из строя) или ее абонентам. Для предотвращения этих явлений проводятся идентификация и аутентификация.

Идентификация — это присвоение пользователю уникального обозначения для проверки его соответствия.

Аутентификация — установление подлинности пользователя для проверки его соответствия.

Ошибочное использование информационных ресурсов, будучи санкционированным, тем не менее может привести к разрушению, утечке или компрометации указанных ресурсов. Данная угроза чаще всего является следствием ошибок, имеющихся в ПО ИТ.

Несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещен. Последствия — те же, что и при несанкционированном доступе.

Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки. Это позволяет одной из сторон расторгать заключенные финансовые соглашения техническим путем, формально не отказываясь от них, нанося тем самым второй стороне значительный ущерб.

Нарушение информационного обслуживания — угроза, источником которой является сама ИТ. Задержка с предоставлением информационных ресурсов абоненту может привести к тяжелым для него последствиям. Отсутствие у пользователя своевременных данных, необходимых для принятия решения, может вызвать его нерациональные действия.

Незаконное использование привилегий. Любая защищенная система содержит средства, используемые в чрезвычайных ситуациях или средства, которые способны функционировать с нарушением существующей политики безопасности. Например, иногда на случай внезапной проверки пользователь должен иметь возможность доступа ко всем наборам системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции.

Большинство систем защиты в таких случаях используют наборы привилегий, т.е. для выполнения определенной функции требуется определенная привилегия. Обычно пользователи имеют минимальный набор привилегий, администраторы — максимальный.

Наборы привилегий охраняются системой защиты. Несанкционированный (незаконный) захват функций и привилегий контролируется с помощью аутентификации и приводит к возможности несанкционированного выполнения определенной функции. Расширенный набор привилегий — мечта любого злоумышленника. Он позволит злоумышленнику совершать желаемые для него действия в обход всех мер контроля. Незаконный захват привилегий возможен при наличии ошибок в системе защиты, но чаще всего при халатности в процессе управления системой защиты, в частности при пользовании привилегиями.

Итак, строгое соблюдение правил управления системой защиты, соблюдение принципа минимума привилегий позволяют избежать такие нарушения.

При описании в различной литературе разнообразных угроз для ИС и способов их реализации широко используется понятие «атака» на ИС. Атака — злонамеренные действия взломщика (попытки реализации им любого вида угрозы). Например, атакой является применение любой из вредоносных программ. Среди атак на ИС часто выделяют «маскарад» и «взлом системы», которые могут быть результатом реализации разнообразных угроз (или комплекса угроз).

Под «маскарадом» понимается выполнение каких-либо действий одним пользователем ИС от имени другого пользователя. При этом такие действия другому пользователю могут быть разрешены. Нарушение заключается в присвоении прав и привилегий. Такие нарушения называются симуляцией или моделированием. Цели «маскарада» — скрытие каких-либо действий за именем другого пользователя или присвоение прав и привилегий другого пользователя для доступа к его наборам данных или для использования его привилегий. Примером «маскарада» может служить вход в систему под именем или паролем другого пользователя, при этом система защиты не сможет распознать нарушение. В этом случае «маскараду» обычно предшествует взлом системы или перехват пароля.

Могут быть и другие способы реализации «маскарада», например создание и использование программ, которые в определенном месте могут изменить определенные данные, в результате чего пользователь получает другое имя. «Маскарадом» называют также передачу сообщений в сети от имени другого пользователя. Наиболее опасен «маскарад» в банковских системах электронных платежей, где неправильная идентификация клиента может привести к огромным убыткам. Особенно это касается платежей с использованием электронных карт. Используемый в них метод идентификации с помощью персонального идентификатора достаточно надежен. Но могут происходить нарушения вследствие ошибок его использования, например, простейшие примеры этого:

- утеря кредитной карточки;

- использование очевидного идентификатора (своего имени и т.д.).

Поэтому клиентам надо строго соблюдать все рекомендации банка по выполнению такого рода платежей. Для предотвращения «маскарада» необходимо использовать надежные методы идентификации, блокировку попыток взлома системы, контроль входов в нее. Необходимо фиксировать все события, которые могут свидетельствовать о «маскараде», в системном журнале для его последующего анализа. Также желательно не использовать программные продукты, содержащие ошибки, которые могут привести к «маскараду».

Взлом системы означает умышленное проникновение в систему, когда взломщик не имеет санкционированных параметров для входа. Способы взлома могут быть различными, и при некоторых из них происходит совпадение с ранее описанными угрозами. Так объектом охоты часто становится пароль другого пользователя. Пароль может быть вскрыт, например, путем перебора возможных паролей. Взлом системы можно осуществить также, используя ошибки программы входа.

Таким образом, основную нагрузку на защиту системы от взлома несет программа входа. Алгоритм ввода имени и пароля, их шифрование, правила хранения и смены паролей не должны содержать ошибок. Противостоять взлому системы поможет, например, ограничение попыток неправильного ввода пароля (т.е. исключить достаточно большой перебор) с последующей блокировкой терминала и уведомлением администратора в случае нарушения. Кроме того, администратор безопасности должен постоянно контролировать активных пользователей системы: их имена, характер работы, время входа и выхода и т.д. Такие действия помогут своевременно установить факт взлома и позволяют предпринять необходимые действия.

Условием, способствующим реализации многих видов угроз ИС, является наличие люков. Люк — скрытая, недокументированная точка входа в программный модуль, входящий в состав ПО ИС и ИТ. Люк вставляется в программу обычно на этапе отладки для облегчения работы: данный модуль можно будет вызывать в разных местах, что позволяет отлаживать отдельные части программы независимо. Наличие люка позволяет вызывать программу нестандартным образом, что может серьезно сказаться на состоянии системы защиты. Люки могут оказаться в программе по разным причинам: их могли забыть убрать, оставили для дальнейшей отладки, для обеспечения поддержки готовой программы или для реализации тайного доступа к данной программе после ее установки.

Первый из перечисленных случаев — ненамеренный промах, который может привести к бреши в системе защиты. В двух следующих случаях люки оставляются намеренно, но они создают серьезные испытания для системы защиты, с которыми она может и не справиться. А вот четвертый случай может стать первым шагом преднамеренного доступа к использованию данной программы. Большая опасность люков компенсируется высокой сложностью их обнаружения (если, конечно, не знать заранее об их наличии), так как обнаружение люков — результат случайного и трудоемкого поиска. Защита от люков одна — не допускать появления люков в программе, а при приемке программных продуктов, разработанных другими производителями, надо проводить анализ исходных текстов программ с целью обнаружения люков.

Реализация угроз ИС приводит к различным видам прямых или косвенных потерь. Потери могут быть связаны с материальным ущербом: стоимость компенсации, возмещение другого косвенно утраченного имущества; стоимость ремонтно-восстановительных работ; расходы на анализ, исследование причин и величины ущерба; дополнительные расходы на восстановление информации, связанные с восстановлением работы и контролем данных; и т.д.

Потери могут вызываться ущемлением банковских интересов, финансовыми издержками или потерей клиентуры (снижение банковского доверия; уменьшение размеров прибыли; потеря клиентуры и т.д.).

Статистика говорит, что во всех странах убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты.

5.2. Виды, методы и средства защиты информации в ИС и в ИТ управления

Оценка безопасности ИС.

В условиях использования АИТ под безопасностью понимается состояние защищенности ИС от внутренних и внешних угроз.

Показатель защищенности ИС — характеристика средств системы, влияющая на защищенность и описываемая определенной группой требований, варьируемых по уровню и глубине в зависимости от класса защищенности.

Для оценки реального состояния безопасности ИС могут применяться различные критерии. Анализ отечественного и зарубежного опыта показал определенную общность подхода к определению состояния безопасности ИС в разных странах. Для предоставления пользователю возможности оценки вводится некоторая система показателей и задается иерархия классов безопасности. Каждому классу соответствует определенная совокупность обязательных функций. Степень реализации выбранных критериев показывает текущее состояние безопасности. Последующие действия сводятся к сравнению реальных угроз с реальным состоянием безопасности.

Если реальное состояние перекрывает угрозы в полной мере, система безопасности считается надежной и не требует дополнительных мер. Такую систему можно отнести к классу систем с полным перекрытием угроз и каналов утечки информации. В противном случае система безопасности нуждается в дополнительных мерах защиты.

Политика безопасности — это набор законов, правил и практического опыта, на основе которых строится управление, защита и распределение конфиденциальной информации.

Анализ классов безопасности показывает, что чем он выше, тем более жесткие требования предъявляются к системе.

Руководящие документы в области защиты информации разработаны Государственной технической комиссией при Президенте Российской Федерации. Требования этих документов обязательны для исполнения только организациями государственного сектора либо коммерческими организациями, которые обрабатывают информацию, содержащую государственную тайну. Для остальных коммерческих структур документы носят рекомендательный характер.

Методы и средства построения систем информационной безопасности (СИБ). Структура СИБ.

Создание систем информационной безопасности в ИС и ИТ основывается на следующих принципах: системный подход, принцип непрерывного развития системы, разделение и минимизация полномочий, полнота контроля и регистрация попыток, обеспечение надежности системы защиты, обеспечение контроля за функционированием системы защиты, обеспечение всевозможных средств борьбы с вредоносными программами, обеспечение экономической целесообразности.

В результате решения проблем безопасности информации современные ИС и ИТ должны обладать следующими основными признаками:

- наличием информации различной степени конфиденциальности;

- обеспечением криптографической защиты информации различной степени конфиденциальности при передаче данных;

- иерархичностью полномочий субъектов доступа к программам и компонентам ИС и ИТ (к файлам-серверам, каналам связи и т.п.);

- обязательным управлением потоками информации как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

- наличием механизма регистрации и учета попыток несанкционированного доступа, событий в ИС и документов, выводимых на печать;

- обязательной целостностью программного обеспечения и информации в ИТ;

- наличием средств восстановления системы защиты информации;

- обязательным учетом магнитных носителей;

- наличием физической охраны средств вычислительной техники и магнитных носителей;

- наличием специальной службы информационной безопасности системы.

При рассмотрении структуры СИБ возможен традиционный подход — выделение обеспечивающих подсистем. Система информационной безопасности, как и любая ИС, должна иметь определенные виды собственного обеспечения, опираясь на которые она будет способна выполнить свою целевую функцию. С учетом этого СИБ должна иметь следующие виды обеспечения: правовое, организационное, информационное, техническое (аппаратное), программное, математическое, лингвистическое, нормативно-методическое.

Нормативно-методическое обеспечение может быть слито с правовым, куда входят нормы и регламенты деятельности органов, служб, средств, реализующих функции защиты информации; различного рода методики, обеспечивающие деятельность пользователей при выполнении своей работы в условиях жестких требований соблюдения конфиденциальности.

Следует отметить, что из всех мер защиты в настоящее время ведущую роль играют организационные мероприятия. Поэтому следует выделить вопрос организации службы безопасности. Реализация политики безопасности требует настройки средств защиты, управления системой защиты и осуществления контроля функционирования ИС. Как правило, задачи управления и контроля решаются административной группой, состав и размер которой зависят от конкретных условий. Очень часто в эту группу входят администратор безопасности, менеджер безопасности и операторы.

Обеспечение и контроль безопасности представляют собой комбинацию технических и административных мер. По данным зарубежных источников, у сотрудников административной группы обычно 1/3 времени занимает техническая работа и около 2/3 — административная (разработка документов, связанных с защитой ИС, процедуры проверки системы защиты и т.д.). Разумное сочетание этих мер способствует уменьшению вероятности нарушений политики безопасности.

Административную группу иногда называют группой информационной безопасности. Эта группа может быть организационно слита с подразделением, обеспечивающим внутримашинное информационное обеспечение, т.е. с администратором БнД. Но чаще она обособлена от всех отделов или групп, занимающихся управлением самой ИС, программированием и другими относящимися к системе задачами, во избежание возможного столкновения интересов.

Нормативы и стандарты по защите информации накладывают требования на построение ряда компонентов, которые традиционно входят в обеспечивающие подсистемы самих информационных систем, т.е. можно говорить о наличии тенденции к слиянию обеспечивающих подсистем ИС и СИБ.

Примером может служить использование операционных систем — основы системного ПО ИС. В разных странах выполнено множество исследований, в которых анализируются и классифицируются изъяны защиты ИС. Выявлено, что основные недостатки защиты ИС сосредоточены в операционных системах (ОС). Использование защищенных ОС является одним из важнейших условий построения современных ИС. Особенно важны требования к ОС, ориентированным на работу с локальными и глобальными сетями. Развитие Интернета оказало особенно сильное влияние на разработку защищенных ОС. Развитие сетевых технологий привело к появлению большого числа сетевых компонентов (СК). Системы, прошедшие сертификацию без учета требований к сетевому программному обеспечению, в настоящее время часто используются в сетевом окружении и даже подключаются к Интернету. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС.

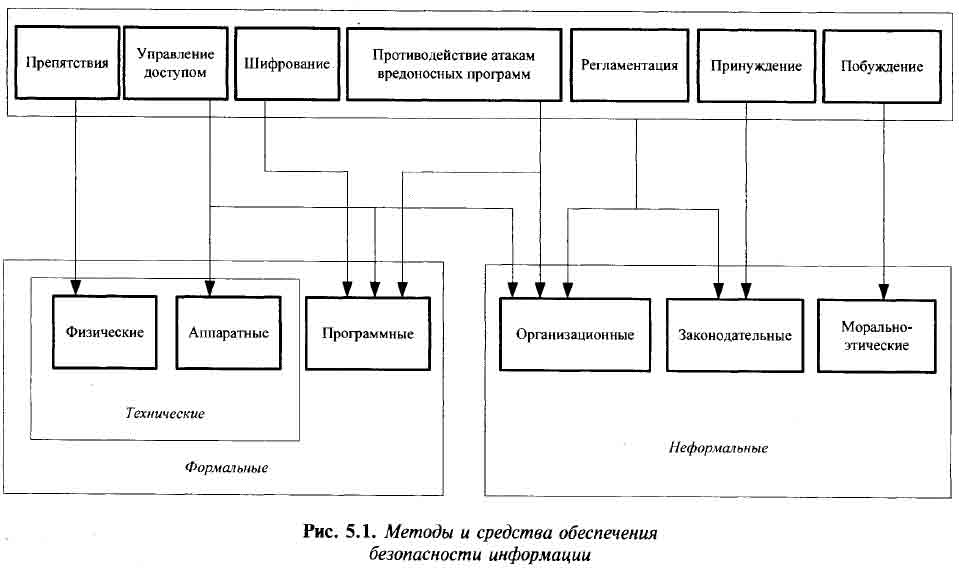

Методы и средства обеспечения безопасности информации в АИС в обобщенном и упрощенном виде отражает схема рис. 5.1.

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — методы защиты информации регулированием использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Кроме того, управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

- аутентификацию для опознания, установления подлинности пользователя по предъявленному им идентификатору;

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.) при попытках несанкционированных действий.

В настоящее время для исключения неавторизованного проникновения в компьютерную сеть стал использоваться комбинированный подход: пароль + идентификация пользователя по персональному ключу. Ключ представляет собой пластиковую карту (магнитная или со встроенной микросхемой — смарт-карта) или различные устройства для идентификации личности по биометрической информации — по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа.

Шифрование — криптографическое закрытие информации. Эти методы защиты все шире применяются как при обработке, так и при хранении информации на магнитных носителях. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Противодействие атакам вредоносных программ — комплекс разнообразных мер организационного характера и по использованию антивирусных программ. Цели принимаемых мер: уменьшение вероятности инфицирования АИС; выявление фактов заражения системы; уменьшение последствий информационных инфекций; локализация или уничтожение вирусов; восстановление информации в ИС. Возможный перечень организационных мер и используемых программных средств защиты настолько велик, что овладение этим комплексом мер и средств, требует знакомства со специальной литературой.

Регламентация — создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение — такой метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — такой метод защиты, который побуждает пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства — устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Программные средства — специализированные программы и программные комплексы, предназначенные для защиты информаций в ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография — это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий. Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем руководителя организации.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты включают всевозможные нормы поведения, которые традиционно сложились ранее, складываются по мере распространения ИС и ИТ в стране и в мире, или специально разрабатываются. Морально-этические нормы могут быть неписаные (например, честность) либо оформленные в некий свод (устав) правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения. Характерным примером таких предписаний является «Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США».

Криптографические методы защиты информации.

Сущность криптографических методов заключается в следующем. Готовое к передаче информационное сообщение, первоначально открытое и незащищенное, зашифровывается и тем самым преобразуется в шифрограмму, т.е. в закрытый текст или графическое изображение документа. В таком виде сообщение и передается по каналу связи, пусть даже и незащищенному. Санкционированный пользователь после получения сообщения дешифрует его (т.е. раскрывает) посредством обратного преобразования криптограммы, вследствие чего получается исходный, открытый вид сообщения, доступный для восприятия санкционированным пользователям. Таким образом, даже в случае перехвата сообщения взломщиком текст сообщения становится недоступным для него.

Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (последовательностью бит), обычно называемым шифрующим ключом.

Каждый используемый ключ может производить различные шифрованные сообщения, определяемые только этим ключом. Для большинства систем закрытия схема генератора ключа может представлять собой набор инструкций и команд либо узел аппаратуры, либо компьютерную программу, либо все вместе взятое, но в любом случае процесс шифрования (дешифрования) определяется только этим специальным ключом. Чтобы обмен зашифрованными данными проходил успешно, как отправителю, так и получателю необходимо знать правильную ключевую установку и хранить ее в тайне.

Стойкость любой системы закрытой связи определяется степенью секретности используемого в ней ключа. Тем не менее этот ключ должен быть известен другим пользователям сети, чтобы они могли свободно обмениваться зашифрованными сообщениями. В этом смысле криптографические системы также помогают решить проблему аутентификации принятой информации. Взломщик в случае перехвата сообщения будет иметь дело только с зашифрованным текстом, а истинный получатель, принимая закрытые известным только ему и отправителю ключом сообщения, будет надежно защищен от возможной дезинформации.

Современная криптография знает два типа криптографических алгоритмов: классические алгоритмы, основанные на использовании закрытых, секретных ключей, и новые алгоритмы с открытым ключом, в которых используются один открытый и один закрытый ключи (эти алгоритмы называются также асимметричными). Кроме того, существует возможность шифрования информации и более простым способом — с использованием генератора псевдослучайных чисел.

Метод криптографической защиты с открытым ключом реализуется достаточно легко и обеспечивает довольно высокую скорость шифрования, однако недостаточно стоек к дешифрованию и поэтому неприменим для таких серьезных информационных систем, каковыми являются, например, банковские системы.

Наиболее перспективными системами криптографической защиты данных сегодня считаются асимметричные криптосистемы, называемые также системами с открытым ключом. Их суть состоит в том, что ключ, используемый для зашифровывания, отличен от ключа расшифровывания. При этом ключ зашифровывания не секретен и может быть известен всем пользователям системы. Однако расшифровывание с помощью известного ключа зашифровывания невозможно. Для расшифровывания используется специальный, секретный ключ. При этом знание открытого ключа не позволяет определить ключ секретный. Таким образом, расшифровать сообщение может только его получатель, владеющий этим секретным ключом.

Специалисты считают, что системы с открытым ключом больше подходят для шифрования передаваемых данных, чем для защиты данных, хранимых на носителях информации. Существует еще одна область применения этого алгоритма — цифровые подписи, подтверждающие подлинность передаваемых документов и сообщений.

Асимметричные криптосистемы наиболее перспективны, так как в них не используется передача ключей другим пользователям и они легко реализуются как аппаратным, так и программным способом.

В системах передачи и обработки информации все чаще возникает вопрос о замене рукописной подписи, подтверждающей подлинность того или иного документа, ее электронным аналогом — электронной цифровой подписью (ЭЦП). Ею могут скрепляться всевозможные электронные документы, начиная с различных сообщений и кончая контрактами. ЭЦП может применяться также для контроля доступа к особо важной информации. К ЭЦП предъявляются два основных требования: высокая сложность фальсификации и легкость проверки.

Для реализации ЭЦП можно использовать как классические криптографические алгоритмы, так и асимметричные, причем именно последние обладают всеми свойствами, необходимыми для ЭЦП.

ЭЦП чрезвычайно подвержена действию обобщенного класса «троянских» программ с преднамеренно заложенными в них потенциально опасными последствиями, активизирующимися при определенных условиях. Например, в момент считывания файла, в котором находится подготовленный к подписи документ, эти программы могут изменить имя подписывающего лица, дату, какие-либо данные (например, сумму в платежных документах) и т.п.

Практика использования систем автоматизированного финансового документооборота показала, что программная реализация ЭЦП наиболее подвержена действию «троянских» программ, позволяющих проводить заведомо ложные финансовые документы, а также вмешиваться в порядок разрешения споров по факту применения ЭЦП. Поэтому при выборе системы ЭЦП предпочтение безусловно должно быть отдано ее аппаратной реализации, обеспечивающей надежную защиту информации от несанкционированного доступа, выработку криптографических ключей и ЭЦП.

Из изложенного следует, что надежная криптографическая система должна удовлетворять следующим требованиям:

- процедуры зашифровывания и расшифровывания должны быть «прозрачны» для пользователя;

- дешифрование закрытой информации должно быть максимально затруднено;

- содержание передаваемой информации не должно сказываться на эффективности криптографического алгоритма;

- надежность криптозащиты не должна зависеть от содержания в секрете самого алгоритма шифрования.

Процессы защиты информации, шифрования и дешифрования связаны с кодируемыми объектами и процессами, их свойствами, особенностями перемещения. Такими объектами и процессами могут быть материальные объекты, ресурсы, товары, сообщения, блоки информации, транзакции (минимальные взаимодействия с базой данных по сети). Кодирование кроме целей защиты, повышая скорость доступа к данным, позволяет быстро определять и выходить на любой вид товара и продукции, страну производителя и т.д. Таким образом, связываются в единую логическую цепочку операции, относящиеся к одной сделке, но географически разбросанные по сети.

Например, штриховое кодирование используется как разновидность автоматической идентификации элементов материальных потоков, например товаров, и применяется для контроля за их движением в реальном времени. При этом достигается оперативность управления потоками материалов и продукции, повышается эффективность управления предприятием. Штриховое кодирование позволяет не только защитить информацию, но и обеспечивает высокую скорость чтения и записи кодов. Наряду со штриховыми кодами в целях защиты информации используют голографические методы.

Методы защиты информации с использованием голографии являются актуальным и развивающимся направлением. Голография представляет собой раздел науки и техники, занимающийся изучением и созданием способов, устройств для записи и обработки волн различной природы. Оптическая голография основана на явлении интерференции волн. Интерференция волн наблюдается при распределении в пространстве волн и медленном пространственном распределении результирующей волны. Возникающая при интерференции волн картина содержит информацию об объекте. Если эту картину фиксировать на светочувствительной поверхности, то образуется голограмма. При облучении голограммы или ее участка опорной волной можно увидеть объемное трехмерное изображение объекта. Голография применима к волнам любой природы и в настоящее время находит все большее практическое применение для идентификации продукции различного назначения.

Технология применения кодов в современных условиях преследует цели защиты информации, сокращения трудозатрат и обеспечения быстроты ее обработки, экономии компьютерной памяти, формализованного описания данных на основе их систематизации и классификации.

В совокупности кодирование, шифрование и защита данных предотвращают искажения информационного отображения реальных производственно-хозяйственных процессов, движения материальных, финансовых и других потоков и тем самым способствуют повышению обоснованности формирования и принятия управленческих решений.

Защита информации в корпоративных сетях экономических ИС.

Неоднородность сферы деятельности различных организаций, фирм, банков делает объективно необходимым конкретизацию стратегий защиты информации и управления ими в случае серьезного нарушения или кризиса. Такой подход побуждает разрабатывать различные концепции информационной безопасности в зависимости от размеров организации (малый, средний, крупный), сфер деятельности (финансовая, банковская, производственная, торговая), национальных региональных особенностей. Анализ информационных рисков включает определение того, что нужно защищать, от кого и как защищаться. Рациональный уровень информационной безопасности выбирается в первую очередь из соображений экономической целесообразности.

Корпорация — это объединение организаций, лиц на основе совместных, профессиональных интересов, одна из форм акционерного общества для крупного бизнеса, в том числе банковского.

Для крупных корпораций характерна сложная, территориально-распределенная структура с многоуровневым и многозвенным построением. Масштабы деятельности и объемы выпускаемой продукции, услуг могут носить региональный, глобальный характер.

Характерной и отличительной особенностью корпоративных вычислительных сетей является то, что их построение осуществляется, как правило, на протяжении нескольких лет. В таких сетях функционирует оборудование разных производителей и разных поколений, т.е. оборудование, как самое современное, так и устаревшее, не всегда изначально ориентированное на совместную работу, передачу и обработку данных. По мере количественного и качественного развития корпоративных сетей задача управления ими все более усложняется, требует новых средств управления сетями в масштабах всего предприятия. Такие средства должны быть независимы от протоколов, масштабируемы и должны обеспечивать централизованное управление сетью.

В настоящее время потребители ищут решения по объединению разрозненных филиалов не только в рамках одной корпорации, но и регионов по стране в целом. Основная цель объединения филиалов — создание единого информационного пространства и единых сервисных функций. Современные решения позволяют предоставить потребителям единую систему управления и контроля (мониторинга) ресурсов корпоративной сети, снижение затрат, объединение сетей передачи данных и телефонии, защиту от несанкционированного доступа.

Информационный ресурс корпоративного уровня особенно уязвим и требует качественной и надежной защиты, так как информационная структура организаций корпоративного типа разнородна, состоит из набора распределенных систем, технологий, баз и банков данных и локальных задач.

В крупных организациях разные виды деятельности имеют разную информационную поддержку. Данные разных подразделений (при отсутствии их интеграции) могут дублироваться, храниться в разных форматах, дополнять друг друга в какой-то предметной области и при этом быть недоступными специалистам и т.д. Корпорация нередко не имеет возможности использовать все разнообразие информационных ресурсов в полной мере. Такое положение затрудняет, усложняет и удорожает создание и надежное функционирование систем защиты.

Так как в свое время проблемы безопасности информационных технологий решались в нашей стране в основном для защиты государственной тайны, то теперь настоятельно требуют решения специфичные проблемы защиты банковского или иного бизнеса и только теперь они интегрируются с мировой системой. Защита информации в той или иной сфере хозяйственной деятельности имеет ряд существенных особенностей, связанных с влиянием на организацию информационной безопасности. Наиболее важные из них:

- приоритет экономических, рыночных факторов и отношений собственности;

- использование открытых систем, создание подсистемы защиты информации из средств широко доступных на рынке;

- юридическая значимость информации, которая обеспечивает юридическую защиту документов, информационных ресурсов, информационных процессов в соответствии с установленным законодательством Российской Федерации.

Необходимость обмена информацией не только между территориально разнесенными пользователями корпорации, но и с внешним миром, требует использования глобальных мировых сетей. При подключении к Интернету работа с его сервисами существенно увеличивает поле угроз информации, обрабатываемой в корпорации.

Сервисы Интернета делятся на открытые и закрытые. Открытый сервис предполагает взаимодействие пользователей корпорации с внешними структурами. Закрытый сервис распространяется на пользователей сети корпорации, в том числе и удаленных. Интергрированный сервис Интернета предоставляет одновременно сервис закрытого и открытого типов.

Для целей информационной безопасности корпорации создается необходимая инфраструктура, используются надежные программы взаимодействия с Интернетом, что требует соблюдения следующих правил при работе корпорации с Интернетом:

- тщательно сохранять пароль и при подозрении менять его;

- не оставлять компьютер без присмотра во время сеанса связи;

- получив необходимые сведения, полностью закончить сеанс связи перед посещением других сайтов;

- использовать кодирование сообщений, происходящих по сети и другое.

При создании корпоративных сетей учитываются законодательные акты о защите информации, разрабатываются нормы ответственности за нарушение информационной безопасности. Современная компьютерная глобализация сетей — это практически никем не контролируемое пространство, которое постоянно пополняется мегабайтами различной информации. Под видом полезной информации компьютеры поражаются различными вирусами (вредоносными программами). Через Интернет могут быть атакованы, похищены конфиденциальные данные, разрушены базы данных и т.д.

Можно сформулировать следующие основные требования к защите корпоративных сетей, объектов информации от вредоносных программ.

- Использование в работе лицензионно чистых программных средств, технических средств и средств защиты.

- Проведение аттестации объектов информации на соответствие требованиям нормативных документов по защите, включая испытания на наличие недекларированных возможностей.

- Определение и фиксация перечня допустимых к использованию программных средств, категорический запрет применения не включенных в комплект программных средств.

- Использование для защиты современных антивирусных средств борьбы с вредоносными программами и обеспечение их своевременного обновления.

- Разработка необходимых организационно распорядительных документов по защите объектов от вредоносных программ и конкретизация методов профилактики по недопущению их попадания в сеть, обеспечение осведомленности пользователей об общих признаках появления вредоносных программ.

- Разработка методов резервирования, сохранения и восстановления программного обеспечения и информационных ресурсов при их заражении или поражении вирусами, обеспечив при этом надежное хранение исходных образцов программных средств и информационных ресурсов в безопасном месте.

- Обеспечение регулярных проверок компьютерных средств на предмет заражения вредоносными программами.

Кроме законодательного не менее важным является управленческий уровень. Руководство каждой корпорации должно осознавать необходимость поддержания режима безопасности и выделения на эти цели соответствующих ресурсов. Главное, что должен осуществить управленческий уровень, — это выработать политику обеспечения информационной безопасности, соответствующую общему направлению работ предприятия.

Главная цель мер, предпринимаемых на управленческом уровне, — формирование программы работ в области информационной безопасности и обеспечение ее выполнения. В задачу управления входит выделение необходимых ресурсов и контроль за состоянием дел. Основой программы является многоуровневая политика безопасности, отражающая подход организации к защите своих информационных активов и интересов. Использование информационных систем связано с определенной совокупностью рисков. Когда риск неприемлемо велик, необходимо предпринять защитные меры. Периодическая переоценка рисков необходима для контроля эффективности деятельности в области безопасности и для учета изменения обстановки.

Для поддержания режима информационной безопасности особенно важны программно-технические меры и средства, поскольку основная угроза компьютерным системам находится в них: сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т.п.

Ключевыми механизмами обеспечения информационной безопасности корпоративных сетей являются:

- идентификация и аутентификация;

- управление доступом;

- протоколирование и регистрация;

- криптография и сетевая защита;

- экранирование.

Экранирование в корпоративных сетях выполняется с помощью межсетевых экранов. Межсетевой экран предотвращает возможность нарушения пользователями установленных администраторами правил безопасности информации. Экран не позволяет доступа к серверам, которые не требуются для выполнения служебных обязанностей пользователей.

Межсетевые экраны могут быть реализованы программно и аппаратно. Программные реализации дешевле, но менее производительны и требуют значительных ресурсов компьютерной системы. Аппаратные межсетевые экраны выпускаются как специальные аппаратно-программные технические комплексы, работающие под управлением специализированных или обычных, операционных систем, модифицированных для выполнения защитных функций.

Следующие рекомендации можно рассматривать как общие при выборе средств защиты от несанкционированного доступа.

- Ориентироваться необходимо только на сертифицированные продукты.

- Выбирать следует того поставщика систем защиты, который обеспечит полный комплекс обслуживания, т.е. не только продажу и гарантии, предоставляемые всеми, но и услуги по установке и настройке (при необходимости), по обучению сотрудников работе со средствами защиты, по сопровождению приобретенных систем.

- Выбирать систему защиты, обеспечивающую разграничение доступа в различных операционных системах.

- Ориентироваться следует на системы с лучшими эксплуатационными характеристиками, такими, как: высокая надежность, совместимость с различным программным обеспечением, минимальное снижение производительности рабочей станции, обязательное наличие средств централизованного управления защитными механизмами с рабочего места администратора безопасности, оперативное оповещение администратора обо всех событиях НСД на рабочих станциях.

- При выборе обращать внимание не только на стоимость подобных средств, но и на уровень предполагаемых расходов на их эксплуатацию и сопровождение.

Обработка сведений, составляющих коммерческую тайну, требует обеспечения их безопасности и тщательной проектной работы на стадии создания ИС. Проектирование включает: обследование автоматизированной системы и разработку организационно-распорядительных документов; выбор, приобретение, установку, настройку и эксплуатацию средств защиты; обучение персонала работе с имеющимися средствами защиты; информационное обслуживание по вопросам безопасности; периодический аудит системы информационной безопасности.

Желательно, чтобы подобные работы были выполнены профессионалами, так как просчеты на этапе обследования и проектирования системы информационной безопасности могут обернуться серьезными проблемами и потерями при ее построении и эксплуатации.

С учетом особенностей корпоративной сети разработанные документы должны предусматривать решение следующих задач:

- защиту от проникновения в корпоративную сеть и от утечки информации из сети по каналам связи;

- разграничение потоков информации между сегментами сети;

- защиту наиболее критичных ресурсов сети от вмешательства в нормальный процесс функционирования;

- защиту важных рабочих мест и ресурсов от несанкционированного доступа (НСД);

- криптографическую защиту наиболее важных информационных ресурсов.

В настоящее время не существует ни одного готового решения (аппаратного, программного или иного), обеспечивающего реализацию функций одновременно всех перечисленных задач.

Объясняется это тем, что, с одной стороны, требования каждого конкретного пользователя по выполнению тех или иных защитных мероприятий существенно различаются, и, с другой стороны, каждая из задач решается с помощью специфических средств. Рассмотрим некоторые реализующие эти функции средства.

Защита от проникновения в сеть и от утечки информации из сети. В качестве основного средства, позволяющего реализовать подобную угрозу, рассматривается канал подключения корпоративной сети к глобальной сети Интернет.

Применение межсетевых экранов является наиболее распространенным решением. Они позволяют определить и реализовать правила разграничения доступа, как для внешних, так и для внутренних пользователей корпоративной сети, скрыть при необходимости структуру сети от внешнего пользователя, блокировать отправку информации по «запретным» адресам и, наконец, просто контролировать применение Интернета.

Разграничение потоков информации между сегментами сети. В зависимости от характера обрабатываемой в том или ином сегменте сети информации и от способа взаимодействия между сегментами реализуют разные варианты. Наиболее частым является применение межсетевых экранов, которое рекомендуется при организации взаимодействия между сегментами через сеть Интернет. Как правило, данный способ используется тогда, когда в сети уже имеются межсетевые экраны, предназначенные для контроля за потоками информации между внутренней сетью и Интернетом, что позволяет предотвратить лишние расходы — более полно используются возможности имеющихся средств.

Защита наиболее критичных ресурсов сети от вмешательства в нормальный процесс функционирования является первоочередной. Наиболее критичными ресурсами в корпоративной сети являются серверы. Основным способом вмешательства в нормальный процесс их функционирования является проведение атак с использованием уязвимых мест сетевого аппаратного и программного обеспечения. При этом атака может быть реализована как из внешней (Интернет), так и из внутренней сети, например, одним из штатных сотрудников. Основная проблема заключается не только в своевременном обнаружении и регистрации атаки, что позволяют сделать многие средства, но и в противодействии ей, так как даже поимка злоумышленника (на основе результатов регистрации) будет служить слабым утешением, если корпоративная сеть будет парализована на некоторое время из-за успешно проведенного нападения.

Защита важных рабочих мест и ресурсов от несанкционированного доступа имеет следующие особенности. До настоящего времени многие автоматизированные системы работали и продолжают работать, ориентируясь только на встроенные защитные механизмы различных операционных систем (как правило, сетевых), что обеспечивает достаточную защиту (при правильном администрировании) информации на серверах. Но количество серверов составляет в корпоративной сети 1-3% общего числа рабочих станций, на которых и производится обработка защищенной информации. При этом подавляющее большинство рабочих станций (примерно 90%) работает под управлением MS DOS или Windows и не имеет никаких средств защиты, так как эти операционные системы не содержат встроенных защитных механизмов.

Возникает ситуация — на незащищенном рабочем месте может обрабатываться важная информация, доступ к которой ничем не ограничен. Именно в этих случаях рекомендуется применять дополнительные средства защиты, в частности средства криптографической защиты (для защиты криптографических ключей); регламентирование и протоколирование действий пользователей; разграничение прав пользователей по доступу к локальным ресурсам.

Криптографической защите подвергаются наиболее важные информационные ресурсы. Шифрование является надежным способом защиты данных от ознакомления и использования другими людьми в своих целях. Особенностью подобных средств в России является то, что их применение жестко регламентируется законами. В настоящее время информационные продукты, предназначенные для шифрования в корпоративных сетях, устанавливаются только на тех рабочих местах, на которых хранится информация, имеющая очень высокую важность, или обрабатываются электронные денежные платежи (например, в системах «Банк-клиент»).

Для всесторонней защиты корпоративных информационных систем и технологий рекомендуется использование программно-технических средств крупных компаний. Они способны предоставить более полный спектр услуг и средств и в более технологичном исполнении.

Так как защита информации в корпорациях вопрос комплексный, то никакие средства цифровой подписи и шифрования не помогут, если не рассмотрены остальные составляющие защиты. Большинство корпоративных структур практически не рассматривают угрозу утечки информации по техническим каналам (по системам электропитания, телефонным линиям, инженерным сооружениям, устройствам негласного снятия информации и т.д.) как реальную, хотя, по данным ряда организаций, занимающихся вопросами защиты информации, это один из самых распространенных в настоящее время каналов хищения информации.

Контроль качества защиты информации на объектах находится в ведении организаций, прошедших специальную экспертизу и аккредитованных в общей системе сертификации. Они несут полную юридическую и финансовую ответственность за свои действия. В настоящее время на рынке услуг в этой области существует две категории организаций: имеющие лицензию, но не аккредитованные Гостехкомиссией (в настоящее время — Федеральная служба по техническому и экспортному контролю) как органом аттестации, и обладающие и лицензией, и аккредитаций. Разница между ними состоит в том, что хотя и те и другие могут проводить проверки организаций, относящихся к первой категории (чаще всего это организации — субподрядчики), не имеют права утверждать аттестат соответствия и должны обращаться за этим в один из органов по аттестации, либо непосредственно в Гостехкомиссию.

Каждому корпоративному предприятию, банку в зависимости от конкретных условий его работы требуется персонализированная система защиты информации. Построение такой системы возможно лишь фирмами, имеющими лицензию на указанный характер деятельности.

На примере банка персонализированная система защиты информации должна быть адекватной уровню важности и секретности информации. Ее стоимость не должна превосходить возможный ущерб от нарушения безопасности охраняемой информации. Но в то же время преодоление системы защиты должно быть экономически нецелесообразно по сравнению с возможной выгодой от получения доступа, уничтожения, модификации или блокировки защищаемой информации. Для определения адекватности стоимости системы защиты следует сопоставить размеры ущерба и вероятность его нанесения с размерами затрат на обеспечение защиты. Так как реальную стоимость информации оценить довольно сложно, поэтому часто применяются качественные экспертные оценки. Информационные ресурсы классифицируют как критичные при ведении бизнеса, в случае их особой важности в каком-либо деле и т.д.

Уровень защищенности информации формально должен определяться исходя из уровня конфиденциальности обрабатываемой информации, уровня ущерба от нарушения защиты. Определение требуемого уровня конфиденциальности — прерогатива руководства банка. Он может меняться в широких пределах в зависимости от стратегических и тактических целей банка, применяемой технологии обработки информации, частного мнения руководства, состава обслуживающего персонала, состава автоматизированных средств и множества иных причин. Важными при определении уровня конфиденциальности информации являются требования законодательной базы и государственных структур.

Степень защищенности информации в автоматизированных банковских системах определяется также конкретизированным полем угроз нарушения конфиденциальности. Полный перечень угроз в современном компьютеризованном мире составляет не одну страницу. Конкретизированную оценку вероятности появления каждой угрозы следует определять на конкретной банковской системе.

Существующие сегодня на рынке программные продукты в отношении методов защиты информации содержат систему разграничения доступа. Мероприятия по вводу нового пользователя в систему с организационной точки зрения остаются на усмотрение служб безопасности. Примером может служить заполнение анкеты на право доступа к системе, в которой содержится перечень функциональных задач, перечень операций в конкретной функциональной задаче, перечень действий, разрешенных оператору к выполнению. Анкету утверждают руководство банка, служба безопасности, служба сопровождения. После этих действий, оператору для входа в систему необходимо знать два пароля: пароль супервизора для физического входа в компьютер и личный пароль для входа в систему.

В большинстве случаев компьютерные преступления совершаются сотрудниками банка. Некоторые банки предпочитают содержать штат разработчиков программного обеспечения. Разработчику системы известно о системе все, все ее слабые места, он знает, как можно модифицировать информацию так, чтобы об этом не узнал никто. Никто, кроме него, не может лучше осуществлять сопровождение системы. Как показывает практика, осуществлению компьютерных преступлений способствует нарушение регламента и правил архивирования информации.

В настоящее время общество в целом зависит от компьютеров, поэтому сегодня проблема информационной безопасности — проблема всего общества.

Защита информации стала самостоятельной, динамично развивающейся отраслью науки, техники и технологий. Современные тенденции в защите информации следуют общим тенденциям развития компьютерных систем и технологий: интегрированность, стандартизация, переносимость, прозрачность.

Разработки в области безопасности информации продолжают бурно развиваться. Спрос на программные продукты с гарантией информационной безопасности увеличивается. Наиболее актуальными остаются сетевые проблемы.

Проблемы обеспечения безопасности электронного документооборота в экономике.

Развитие электронного документооборота в стране тесно связано с такими приоритетами в деятельности государства, как административная и экономическая реформы. Электронный документооборот является основой функционирования организаций с различным типом деятельности. Практически во всех этих организациях, особенно в организациях государственного подчинения существуют подразделения, связанные с делопроизводством и заключается оно в движении потоков документов (приказов, распоряжений, поручений, писем и т.д.). Системы электронного документооборота в настоящее время функционируют во многих организациях, однако зачастую они носят изолированный и фрагментарный характер.

Понятие электронного документа как составляющей документооборота включает в себя не просто файл (набор символов, слов, таблиц, диаграмм, изображений и мультимедийных данных), а целую совокупность таких файлов разных типов — составных частей документа, правила их обработки, связи с другими электронными документами, информацию о маршруте движения документа и многое другое. Обязательным является наличие у документа регистрационной карточки — набора реквизитов документа (вид документа, регистрационный номер, краткое содержание и другие атрибуты, в общем случае регламентируемые ГОСТами, но они могут отличаться в конкретных случаях). В таком виде документ становится базой построения системы электронного документооборота — системы, организующей полный жизненный цикл документа, начиная от его регистрации и заканчивая списанием в архив.

В информационной безопасности документопотоков можно выделить два качественно разных направления. Первое — это защита объектов, т.е. информации в форме сведений на традиционном носителе (бумажном, магнитном, оптическом). Второе — защита процессов преобразования информации, т.е. технологии обработки информации. Сложились типовые схемы технологического комплекса обработки информации в системах электронного документооборота: первая реализуется на основе сервера коллективной работы многих пользователей, а вторая — базируется на почтовом сервере, который служит в качестве интернет-сервера, обеспечивающего поддержку сотрудников территориально распределенных организаций для эффективного их взаимодействия с офисом. Использование интернет-сервера позволяет осуществлять просмотр различных информационных баз организации через глобальную сеть.

Угрозы системам электронного документооборота представляют собой типичные угрозы со стороны злоумышленников:

- подделка документов;

- подмена клиента;

- отказ от взятых обязательств;

- срыв сделки, в частности, перехват заказов вследствие нарушения конфиденциальности информации о проводимых сделках;

- утечка конфиденциальной информации коммерческой, финансовой, научно-технической деятельности организации;

- несанкционированный доступ к системам управления организацией и технологическими процессами;

- мошенничество при проведении торговых и финансовых операций.

Для защиты системы электронного документооборота должны быть реализованы следующие процедуры:

- взаимная идентификация участников обмена информацией;

- подтверждение подлинности передаваемых и получаемых документов, включая время их создания,

- обеспечение конфиденциальности обмена документами между участниками обмена информацией.

Необходимо отметить, что только доступ к данным и к каналам связи можно защищать без аппаратно-программных средств. Информационные технологии и компьютерные терминалы без аппаратуры защищать нельзя.

При электронном документообороте антивирусная защита компьютеров (АРМ, рабочих станций) предусматривает использование антивирусных программ.

Типичный антивирус для среды Windows 95-ХР обычно включает такие программы как:

- сканер с графическим интерфейсом;

- сканер с интерфейсом командной строки;

- резидентный сторож;

- почтовый сторож;

- планировщик заданий;

- модуль обновления.

Антивирусные сканеры с графическим интерфейсом и интерфейсом командной строки проверяют носители информации на наличие вирусов, обнаруживают и обезвреживают вирусы в оперативной памяти компьютера, на дисках и в электронной почте.

Резидентный сторож (называемый также монитором), работая в автоматическом режиме и незаметно для пользователя, проверяет файлы на ходу при обращении к ним из какой-либо программы, оповещает пользователя при обнаружении инфицированных или подозрительных файлов. При этом применяются также технологии контроля вирусной активности, т.е. анализа действий, которые совершают программы в памяти компьютера. Анализ строится так, чтобы исключить ложные тревоги и вместе с тем пресечь любые действия вредоносных программ.

Мощным инструментом, который используется современными антивирусными программами, является эвристический анализ. Он позволяет обнаруживать существующие и совсем новые экземпляры вредоносных программ, информация о которых еще не внесена в вирусную базу антивируса.

Почтовый сторож проводит проверки входящих и исходящих сообщений электронной почты и делает это зачастую на уровне почтовых протоколов. Например, на уровне протокола РОРЗ входящей почты (до того, как письмо получит почтовый клиент). Проверка входящей почты и исходящей корреспонденции при этом происходит независимо от того, какого типа почтовый клиент установлен на компьютере.

Планировщик заданий позволяет автоматизировать запуск программ, входящих в состав антивируса.

Модуль обновления предназначен для получения дополнений вирусных баз и новых версий программных компонентов. Обновления вирусных баз на сайтах продавцов антивирусных программ осуществляются, как правило, несколько раз в день, а иногда — даже и нескольких раз в час. Пользователь сам может задать требуемую частоту автоматического обновления вирусных баз. Следовательно, даже при слабом соединении с Интернетом (например, по коммутируемому каналу из дома) всегда можно оперативно обновить вирусные базы и обеспечить рабочую готовность своему компьютеру.

В офисных программах Word, Excel и PowerPoint для защиты от макросов (которые давно и активно используются вирусами) есть возможность задавать уровень безопасности, который будет применяться при открытии файлов, а также список тех источников макросов, которые считаются надежными.

Многие Web-браузеры позволяют ограничить исполнение кода, загружаемого с Web-серверов. К примеру, в браузере Internet Explorer используются зоны с разными уровнями безопасности. Так, уровень «высокий», который имеет зона «ненадежные узлы» означает, что все элементы управления ActiveX и сценарии, загружаемые с Web-серверов этой зоны, будут автоматически отключены. Это предотвратит возможное проникновение какого-либо вредоносного кода.

В последнее время на компьютерах наряду с антивирусами все чаще используются и сетевые экраны. Выполняя свои основные функции, сетевой экран может обнаружить и совсем новый вредоносный код, который пока еще не включен в вирусную базу антивирусной программы.

Сетевой экран не только защищает компьютер от несанкционированного доступа из Интернета или локальной сети, но также блокирует и любое неавторизированное пользователем приложение, проявляющее сетевую активность. Следовательно, он обнаружит и заблокирует такие типичные действия вредоносных программ, как попытки связаться по сети с компьютером злоумышленника, разослать вирусы по почте, т.е. сетевой экран определит вредоносную программу не так, как это делают антивирусы (по сигнатуре или эвристике), а по поведению, именно по тем действиям, которые связаны с проявлением их активности в сети.

Для построения надежной антивирусной защиты важны организационные шаги, в частности:

- удалить с компьютера все лишние и совершенно не нужные программы и файлы с тем, чтобы в наибольшей степени сократить доступное для вредоносных атак «пространство»;

- по возможности использовать современные версии операционных систем и другого программного обеспечения, которые содержат уже и более мощные системы безопасности;

- оперативно устанавливать выпускаемые разработчиками новые обновления систем безопасности для используемого программного обеспечения. Для компьютеров с операционной системой Windows в этом деле может помочь программа «анализатор основных элементов защиты» (Microsoft Baseline Security Analyzer);

- в условиях обычной работы использовать компьютер с минимальными привилегиями, а полномочия администратора использовать только тогда, когда это нужно на самом деле.

Наконец, пользователи компьютеров должны не забывать и полезные антивирусные советы:

- если вы не уверены в том, что какой-то файл не содержит вирус, то исходите из предположения, что он содержит вирус, и тогда обязательно проверьте его антивирусной программой;

- для Word-документов вместо *.doc используйте формат *.rtf, так как последний не может содержать макро и, следовательно, не может выступать в качестве переносчика вирусов. По этой же причине для Excel-таблиц рекомендуется вместо *.xls использовать формат *.csv;

- установите загрузку операционной системы компьютера с жесткого диска, а не с дискет или компакт-дисков, так как в последнем случае есть вероятность занести загрузочный вирус.

При защите технологии обработки электронного документа необходимо обеспечивать защиту всех процедур на всех этапах работы компьютерной системы, а не только имеющих прямое отношение к обработке электронного документооборота — на этом базируется мультипликативный подход к обеспечению защиты. Свойство мультипликативности относится к наиболее общим закономерностям в среде безопасности и заключается в том, что степень безопасности системы определяется степенью безопасности ее самого слабого элемента или итоговая прочность защищенного контура определяется его слабейшим звеном.

В соответствии с технологией обработки электронных документов можно выделить следующие мероприятия по технической защите: